管理番号:YMHRT-20662

(最終更新日: 2025/7/30)

本設定例では、IPsecトンネル機能を使用しています。

IPsecトンネル機能の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX840、RTX830、NVR700W、FWX120、vRXです。

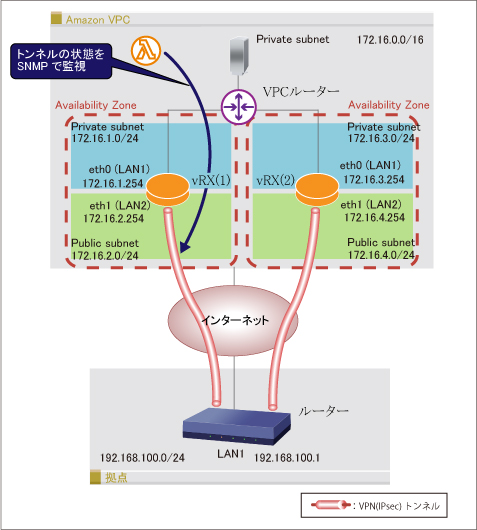

ヤマハルーターとAWSにデプロイしたvRX間を、2本のIPsecトンネルで接続する冗長構成の設定例です。

AWS Lambdaを利用して、SNMPでIPsecトンネルの状態を監視するプログラムを実行します。このプログラムの実行中は、vRX(1)のIPsecトンネルがダウンした場合でも、VPCルーターの経路をvRX(2)のIPsecトンネルに切り替えて通信を継続できます。

AWSリソースの構築と、Lambda関数の作成は、CloudFormation(クラウドフォーメーション)のテンプレートを利用して自動で行います。

本設定例をご利用の際は、事前に、AWSアカウントを取得しておく必要があります。

AWSアカウントの作成方法は、AWSアカウント作成の流れ をご参照ください。その他、Amazon VPCに関する情報および設定方法については、アマゾン ウェブ サービス(AWS)にお問い合わせください。

※AWSは、米国その他の諸国における、Amazon.com, Inc. の商標です。

本設定例のCloudFormationのテンプレートでは、以下のセットアップを行います。

・vRX環境用のVPCの作成

・サブネット(LAN1、LAN2)の作成

・ルートテーブルの作成

・インターネットゲートウェイの作成

・セキュリティーグループの作成

・EC2インスタンスの作成

・Elastic IPの作成、EC2インスタンスに関連付け

・Lambda関数の作成、動作環境の構築

※テンプレートの形式バージョンは「2010-09-09」です。

最新の形式バージョンは、CloudFormation ユーザーガイド でご確認ください。

※Lambda関数で利用しているPythonランタイムのバージョンは、Python 3.13です。

※2025/08/18 CloudFormationのテンプレート、および Lambda関数用のファイルを修正しました。

本機能の対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| AWS | vRX(1)、vRX(2) | 設定例 テンプレート (*) |

|

| 拠点 | RTX1300 RTX1220 RTX1210 RTX840 RTX830 NVR700W | コマンド設定例 |

(*) 添付のテンプレートは、そのままではご利用いただけません。

テンプレートに記載の「ImageId: ami-xxxxxxxxxxxxxxxxx」を、vRXの最新リビジョンの ImageId に書き換えてください。

下記の設定(Config)を取り出すことができます。

以下の手順で設定を行います。

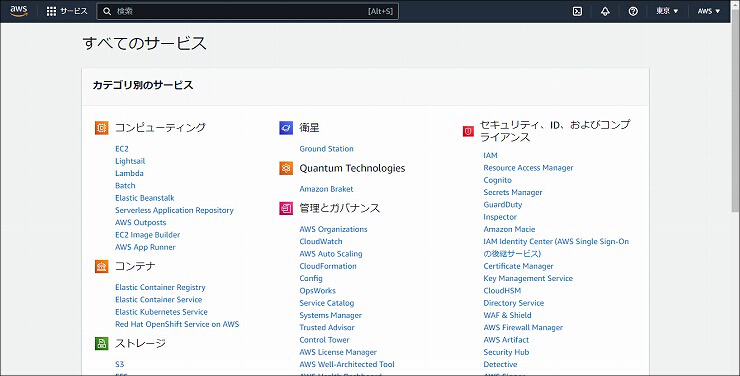

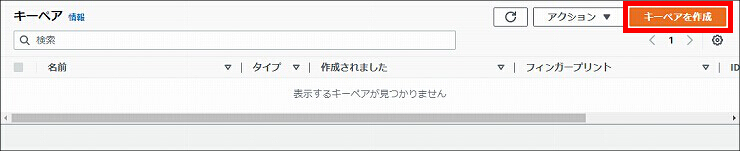

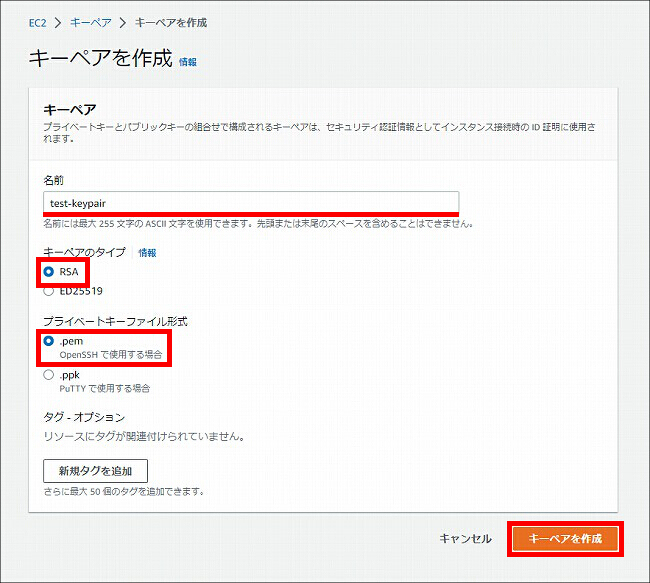

1. AWSにログインします。

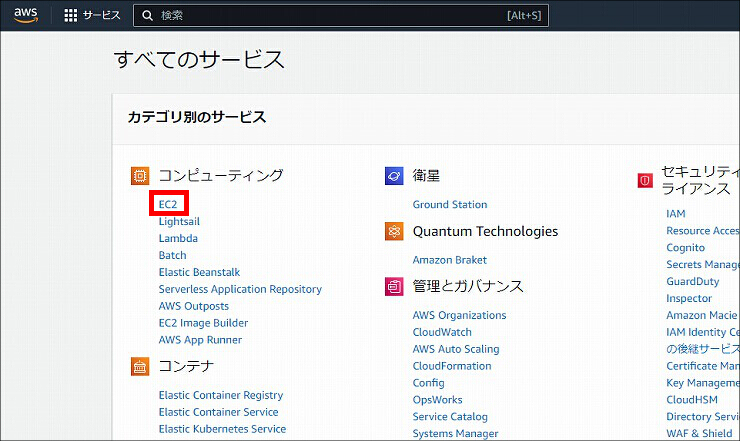

2.「EC2」をクリックします。

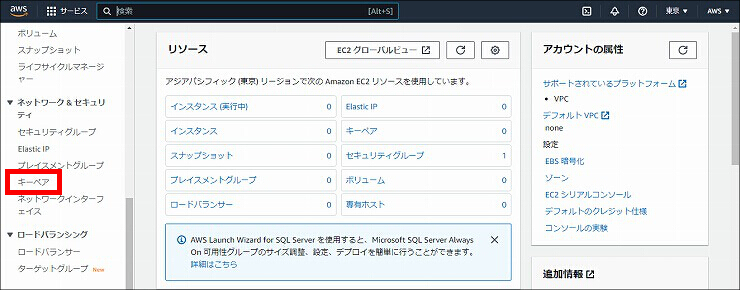

3.「キーペア」をクリックします。

4.「キーペアの作成」をクリックします。

5. キーペアの情報を入力して、「キーペアを作成」をクリックします。

| 名前 | 任意の名前 |

|---|---|

| キーペアのタイプ | 「RSA」を選択 |

| プライベートキーファイル形式 | 「pem」を選択 |

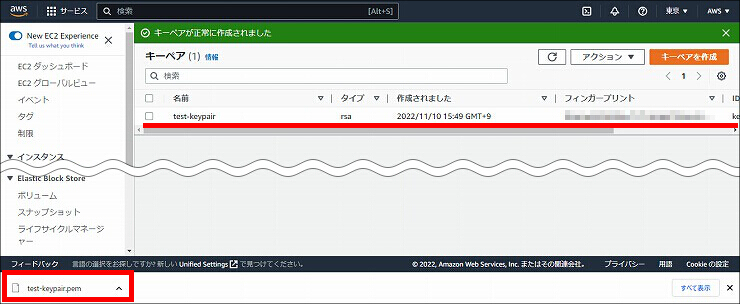

6. キーペア(プライベートキー)が作成され、同時にダウンロードされます。

※プライベートキーファイルは、SSHを使用してvRXへ接続するときに使用します。大切に保管しておいてください。

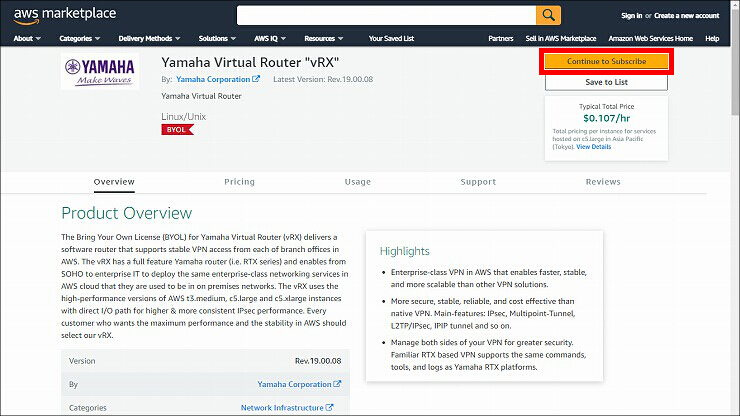

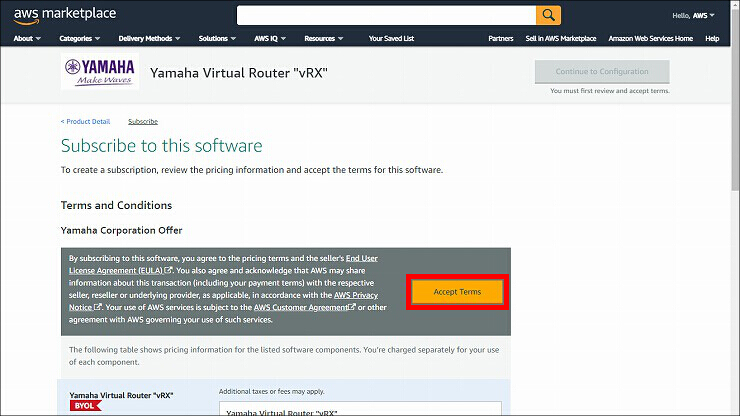

1. Web ブラウザーを開き、AWS Marketplace の Yamaha Virtual Router "vRX"にアクセスします。

2.「Continue to Subscribe」をクリックします。

3.「Accept Terms」をクリックします。

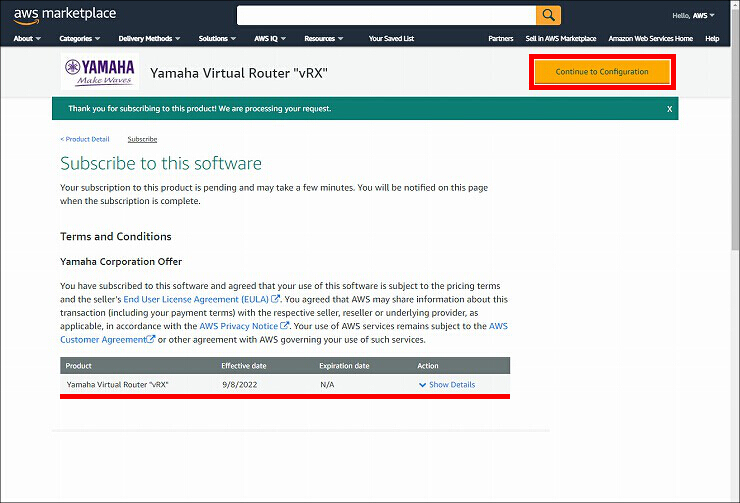

4. サブスクリプションの手続き完了を確認して、「Continue to Configuration」をクリックします。

※手続きが完了するまで、数分かかる場合があります。

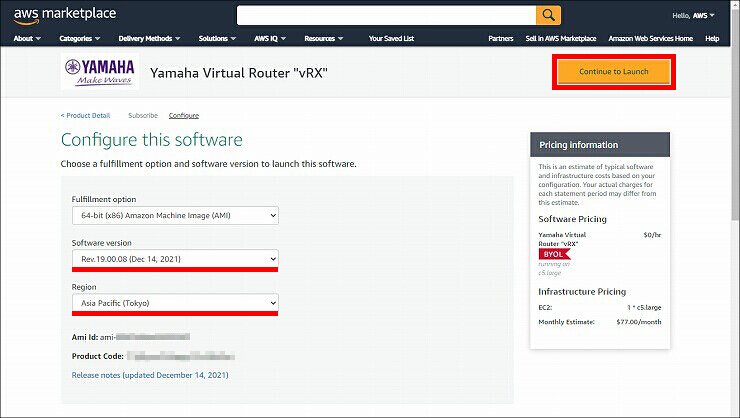

5. 構成を設定して、「Continue to Launch」をクリックします。

| Software version | 最新のリビジョンを選択 |

|---|---|

| Region | インスタンスを作成するリージョンを選択 ※本設定例では、「Asia Pacific (Tokyo)」を選択します。 |

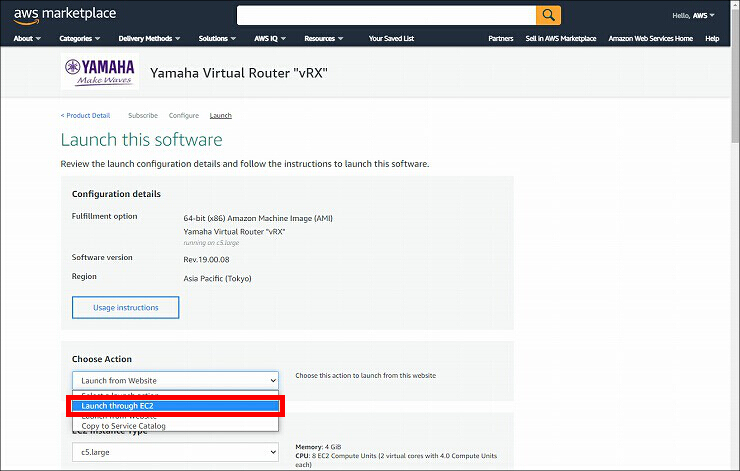

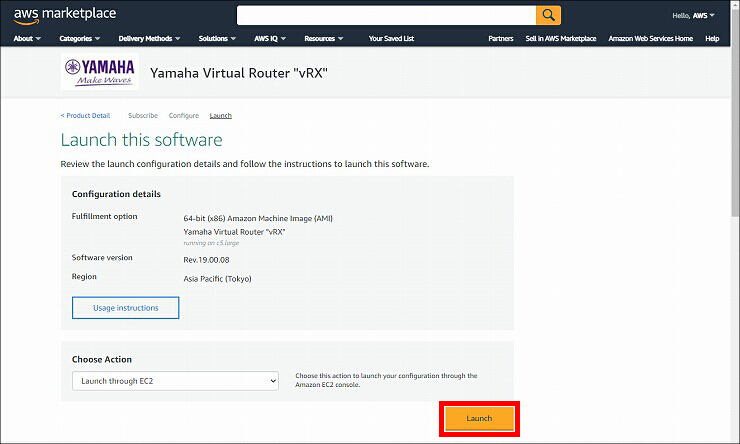

6. Choose Action を「Launch through EC2」に切り替えます。

※Choose Action を切り替えると、本項目以降の表示が変わります。

7.「Launch」をクリックします。

8. vRXの導入準備が完了しました。

1. Lambda関数用のファイル をダウンロードします。

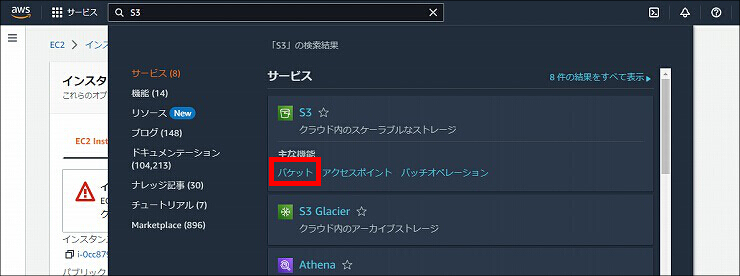

2.「S3」と入力します。

3. 検索結果の「S3」にマウスポインターをあてて、「バケット」をクリックします。

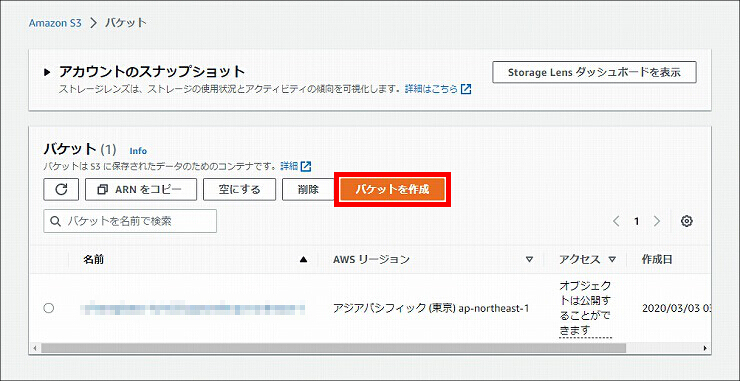

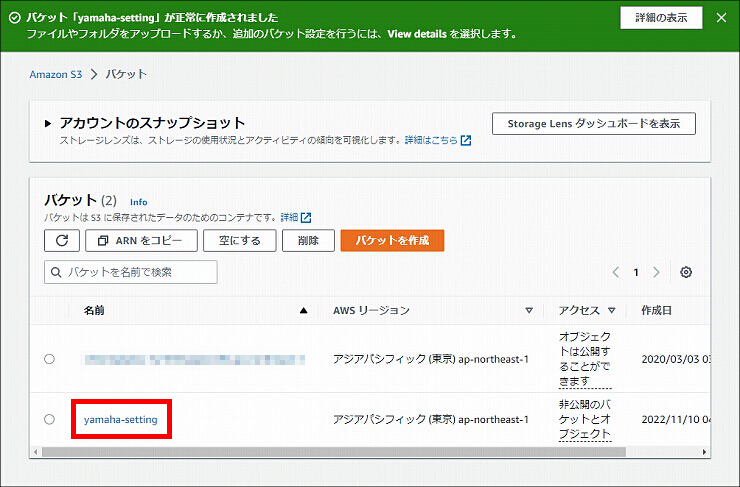

4.「バケットを作成」をクリックします。

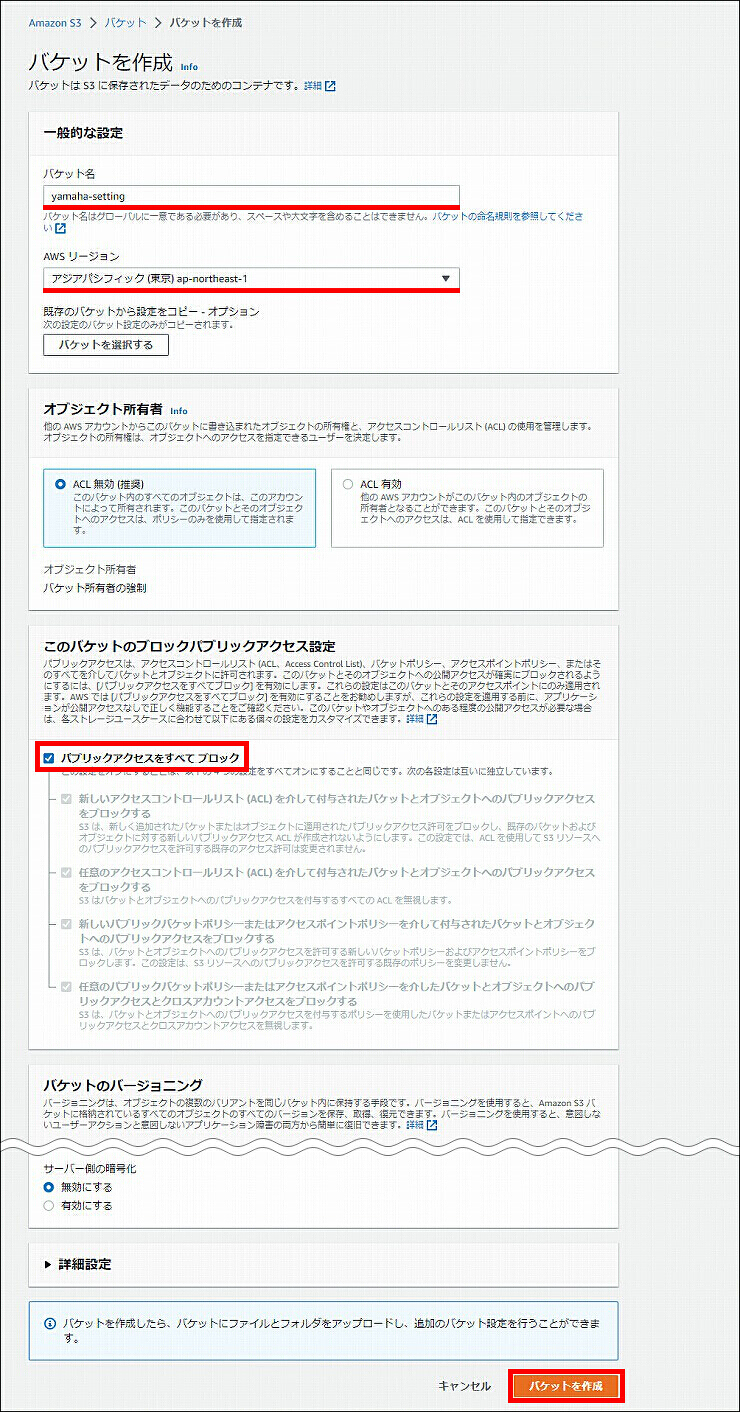

5. バケットの詳細を入力して、「バケットを作成」をクリックします。

| バケット名 | 任意の名前 |

|---|---|

| リージョン | アジアパシフィック(東京) |

| このバケットのブロックパブリックアクセス設定 | パブリックアクセスをすべて ブロック |

6. 作成したバケットをクリックします。

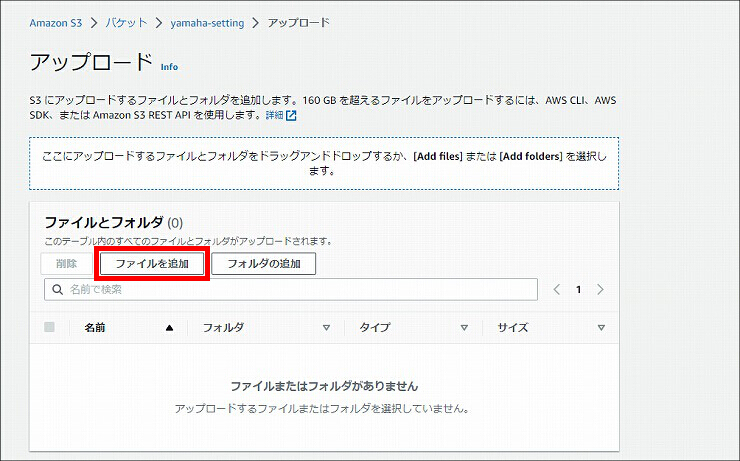

7.「アップロード」をクリックします。

8.「ファイルを追加」をクリックします。

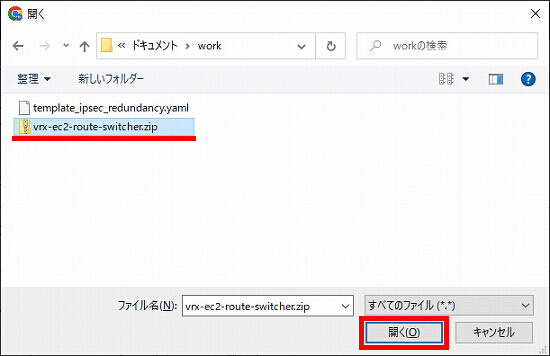

9. 手順1 でダウンロードした Lambda関数用ファイルを選択して、「開く」をクリックします。

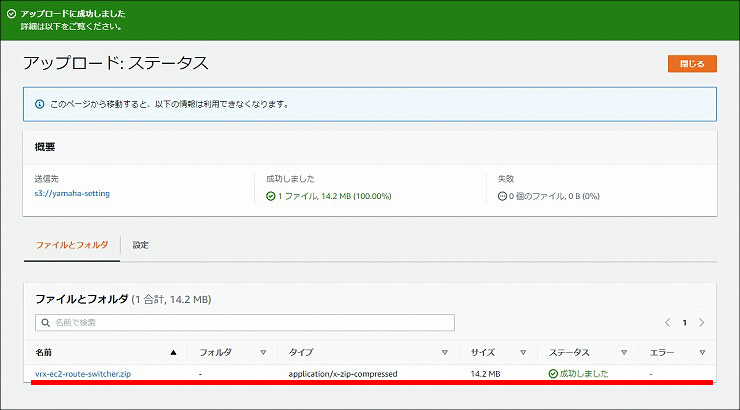

10. ファイル名を確認して、「アップロード」をクリックします。

11. Lambda関数用ファイルがアップロードされたことを確認します。

1. CloudFormationテンプレートファイル をダウンロードします。

※添付のテンプレートは、そのままではご利用いただけません。

テンプレートに記載の「ImageId: ami-xxxxxxxxxxxxxxxxx」を、vRXの最新リビジョンの ImageId に書き換えてください。

2.「CloudFormation」と入力します。

3. 検索結果の「CloudFormation」にマウスポインターをあてて、「スタック」をクリックします。

4.「スタックの作成」をクリックします。

5.「新しいリソースを使用(標準)」をクリックします。

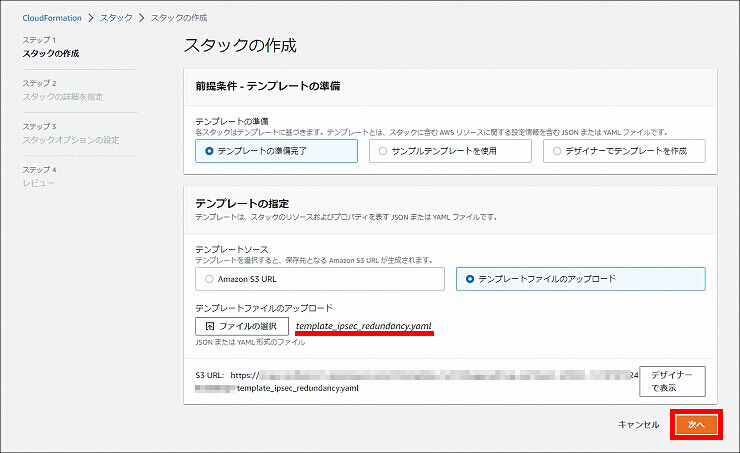

6.「テンプレートファイルのアップロード」を選択します。

7.「ファイルの選択」をクリックします。

8. 手順1 でダウンロードした CloudFormationテンプレートファイルを選択して、「開く」をクリックします。

9. ファイル名を確認して、「次へ」をクリックします。

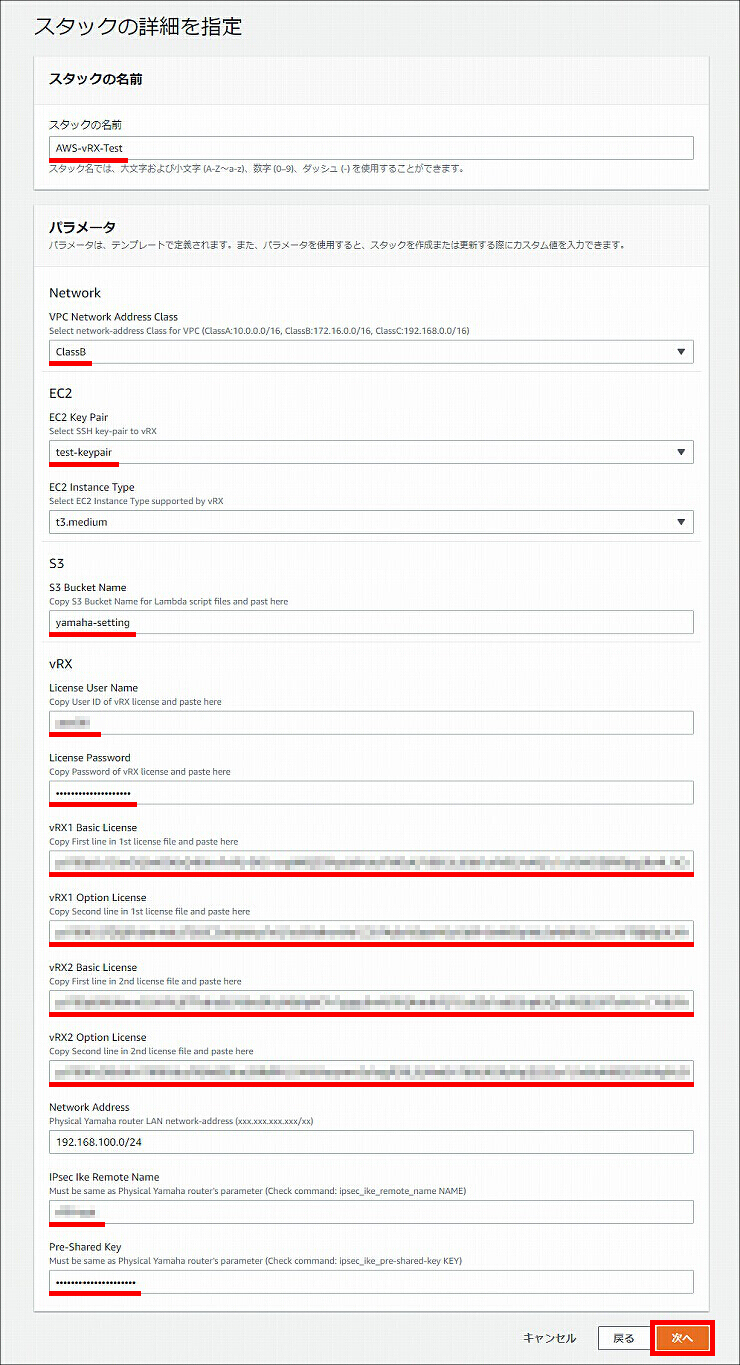

10. スタックの詳細を入力して、「次へ」をクリックします。

| スタックの名前 | 任意の名前 |

|---|---|

| VPC Network Address Class | Amazon VPCで使用するネットワークアドレスを指定 ClassA:10.0.0.0/16 ClassB:172.16.0.0/16 ClassC:192.168.0.0/16 |

| EC2 Key Pair | いずれかのEC2キーペアを指定 - キーペアの作成で作成したEC2キーペア - すでにお持ちのEC2キーペア |

| S3 Backet Name | Lambda関数用ファイルの準備で作成したバケット名 |

| License User Name | vRXのユーザーID |

| License Password | vRXのユーザーパスワード |

| vRX1 Basic License | vRX(1) 基本ライセンス |

| vRX1 Option License | vRX(1) VPNオプションライセンス |

| vRX2 Basic License | vRX(2) 基本ライセンス |

| vRX2 Option License | vRX(2) VPNオプションライセンス |

| IPsec Ike Remote Name | 拠点のセキュリティー・ゲートウェイの名前 ※拠点ルーター「VPN(IPsec)の設定」の ipsec ike local name コマンドと設定を合わせます。 |

| Pre-Shared Key | 拠点との事前共有鍵 ※拠点ルーター「VPN(IPsec)の設定」の ipsec ike pre-shared-key コマンドと設定を合わせます。 |

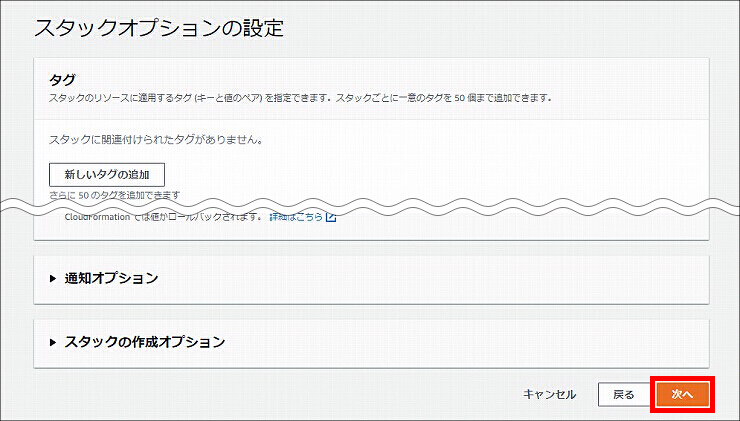

11.「次へ」をクリックします。

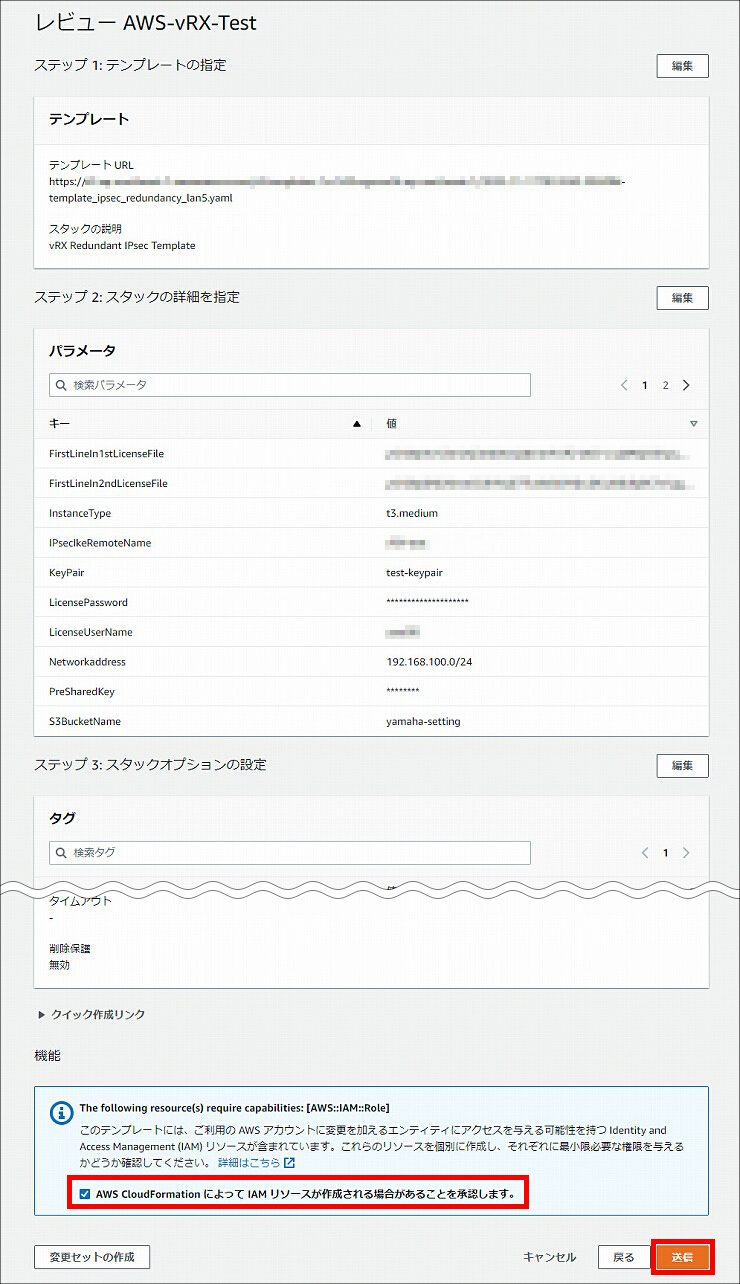

12. 設定内容を確認して問題がなければ、「AWS CloudFormation によって IAMリソースが作成される場合があることを承認します」にチェックを入れて、「送信」をクリックします。

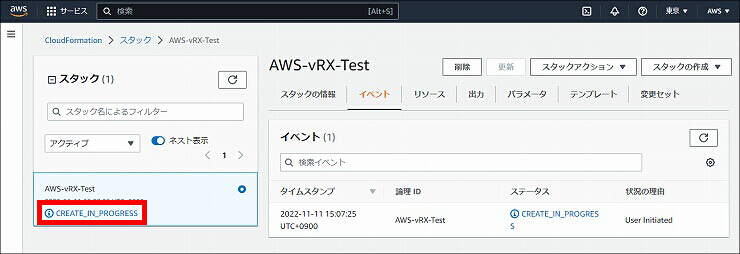

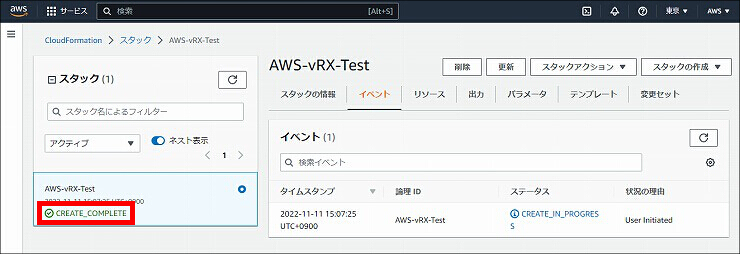

13. スタックのステータスを確認します。「CREATE_IN_PROGRESS」が「CREATE_COMPLETE」と表示されるまで、数分間待ちます。

14.「CREATE_COMPLETE」と表示されました。以上で、CloudFormationテンプレートによるAWSリソースの構築は完了です。

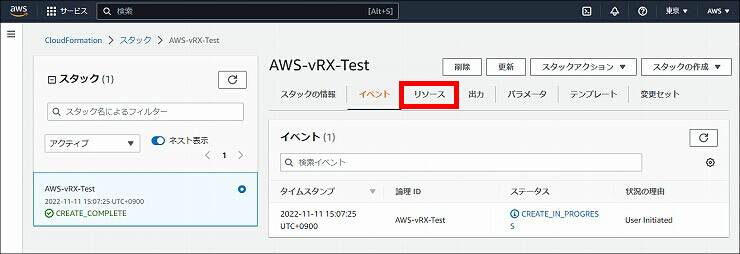

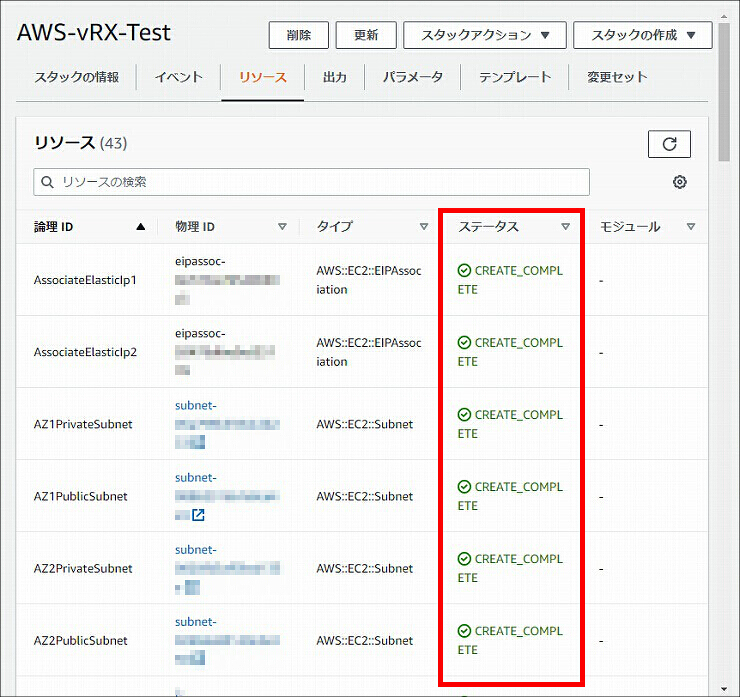

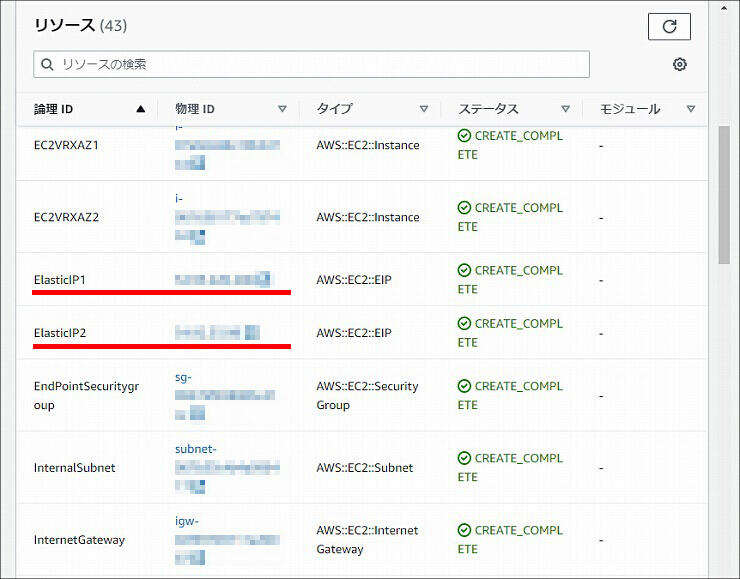

1.「リソース」タブをクリックします。

2. リソースの構築状況を確認します。

すべてのリソースのステータスが「CREATE_COMPLETE」であれば、利用可能な状態です。リソースの構築に失敗した場合は、空欄になります。

3. ElasticIPを確認します。

ElasticIPは、拠点-vRX のトンネルを設定するときや、SSHを使用してvRXへ接続するときに利用しますので、ひかえておいてください。

vRXの設定(Config)は、SSHでvRXに接続後に確認できます。コマンドは「show config」です。

vRXに接続する手順は、vRX ユーザーガイド「SSHを使用して本製品へ接続する」でご確認ください。

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway pp 1 ip route (172.16.0.0/16) gateway tunnel 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.100.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPへ接続するID) (ISPへ接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ip pp mtu 1454 ip pp secure filter in 1020 1030 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 ip pp nat descriptor 1 pp enable 1 |

| vRX(1)に対する VPN(IPsec)の設定 |

tunnel select 1 description tunnel "AWS AZ1" ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on heartbeat 3 3 ipsec ike local address 1 192.168.100.1 ipsec ike local name 1 (セキュリティー・ゲートウェイの名前) key-id # 注釈1 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (事前共有鍵) # 注釈1 ipsec ike remote address 1 (vRX(1)のElasticIP) tunnel backup tunnel 2 ip tunnel tcp mss limit auto tunnel enable 1 |

| vRX(2)に対する VPN(IPsec)の設定 |

tunnel select 2 description tunnel "AWS AZ2" ipsec tunnel 2 ipsec sa policy 2 2 esp aes-cbc sha-hmac ipsec ike keepalive log 2 off ipsec ike keepalive use 2 on heartbeat 3 3 ipsec ike local address 2 192.168.100.1 ipsec ike local name 2 (セキュリティー・ゲートウェイの名前) key-id # 注釈1 ipsec ike nat-traversal 2 on ipsec ike pre-shared-key 2 text (事前共有鍵) # 注釈1 ipsec ike remote address 2 (vRX(2)のElasticIP) ip tunnel tcp mss limit auto tunnel enable 2 ipsec auto refresh on |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.100.0/24 * ip filter 1030 pass * 192.168.100.0/24 icmp ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * submission ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.100.1 udp 500 nat descriptor masquerade static 1 2 192.168.100.1 udp 4500 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 |

| DNSの設定 | dns host lan1 dns server (ISPから指定されたDNSサーバーのIPアドレス) dns private address spoof on |

注釈:

vRX「AWSリソースの構築 手順10」の IPsec Ike Remote Name および Pre-Shared Key の設定と合わせます。

本設定例では、SSHでvRXに接続して、接続状態を確認します。

vRXに接続する手順は、vRX ユーザーガイド「SSHを使用して本製品へ接続する」でご確認ください。

・「show status tunnel 1」コマンドで、VPNの接続状態を確認できます。

[コンソール]

# show status tunnel 1

TUNNEL[1]:

説明:

インタフェースの種類: IPsec ★

トンネルインタフェースは接続されています ★

開始: yyyy/mm/dd hh:mm:ss

通信時間: 12分21秒

受信: (IPv4) 15 パケット [1252 オクテット]

(IPv6) 0 パケット [0 オクテット]

送信: (IPv4) 15 パケット [1252 オクテット]

(IPv6) 0 パケット [0 オクテット]

#

|

| [解説] トンネルインターフェースの接続状態が表示されます。 コマンドの詳細は、トンネルインタフェースの状態の表示 をご覧ください。 |

・「show status license vrx」コマンドで、vRXのライセンス情報を確認できます。

[コンソール]

# show status license vrx

ユーザーID: vrx_user

インスタンスID: 12345678

基本ライセンス:

=========================================================

品番 速度 有効期限

---------------------------------------------------------

*vRX-1Y10G 10G 2022/11/03 - 2023/11/02

オプションライセンス:

vRX-VPN1K x2

#

|

| [解説] ライセンスの品番、状態、有効期限が表示されます。本設定例は、トライアルライセンスの表示になっています。 コマンドの詳細は、ライセンス情報の表示 をご覧ください。 |

ご相談・お問い合わせ